Login sem senha em NAS: mais segurança e eficiência corporativa

O modelo tradicional de autenticação baseado em senhas se mostra cada vez mais vulnerável. O login sem senha em NAS emerge como alternativa segura e eficiente para empresas que buscam fortalecer sua estratégia de proteção de dados.

Introdução

A proteção de dados empresariais depende de mecanismos de autenticação capazes de resistir a ataques cibernéticos sofisticados. Nos últimos anos, a fragilidade do uso de senhas se tornou evidente: senhas fracas, reutilizadas ou mal armazenadas abriram brechas para violações que resultaram em prejuízos financeiros e danos à reputação de organizações de todos os portes.

O login sem senha em NAS representa uma mudança de paradigma. Ao substituir credenciais frágeis por autenticação baseada em chaves criptográficas e códigos de verificação únicos, empresas reduzem significativamente a superfície de ataque. A solução não apenas eleva o nível de segurança, como também simplifica a experiência do usuário.

Este artigo analisa os fundamentos técnicos, os desafios empresariais relacionados ao modelo de senhas, os riscos da inação, e apresenta como a autenticação sem senha em NAS, com suporte do QNAP Authenticator, pode se integrar a estratégias corporativas de segurança.

O problema estratégico das senhas em ambientes corporativos

A fragilidade estrutural das senhas

Senhas foram, por décadas, o principal mecanismo de controle de acesso a sistemas críticos. No entanto, seu uso massivo trouxe efeitos colaterais graves. É comum encontrar funcionários utilizando combinações previsíveis como “123456” ou datas de aniversário. A pesquisa citada pela QNAP mostra que 30% dos americanos já tiveram dados vazados devido ao uso de senhas fracas, evidenciando a fragilidade estrutural desse modelo.

Além da simplicidade, outro problema crítico é a reutilização de senhas. Funcionários tendem a repetir credenciais em diferentes sistemas, criando um efeito cascata: uma única invasão pode comprometer múltiplas plataformas. Essa prática anula qualquer investimento em infraestrutura de segurança se o elo humano permanecer vulnerável.

Complexidade operacional e riscos de conformidade

Gerenciar múltiplas senhas também impõe desafios operacionais. Em um ambiente empresarial, onde colaboradores precisam acessar dezenas de sistemas, o excesso de credenciais gera frustração, perda de produtividade e aumenta a probabilidade de erros.

Do ponto de vista regulatório, a situação é ainda mais crítica. Normas de compliance, como GDPR e LGPD, exigem controles robustos de segurança da informação. Um incidente originado em senhas comprometidas pode levar a multas milionárias e perda de credibilidade no mercado.

Consequências da inação

A manutenção do modelo de senhas expõe organizações a riscos cumulativos. O custo de um ataque baseado em credenciais roubadas é, hoje, menor do que nunca, dado o mercado negro de senhas disponíveis em vazamentos massivos. Isso significa que, para o invasor, atacar uma empresa por meio de senhas é uma das estratégias mais acessíveis.

Entre as principais consequências da inação destacam-se:

- Maior probabilidade de ataques de força bruta e phishing: técnicas cada vez mais automatizadas exploram falhas humanas.

- Impacto financeiro direto: custos de recuperação, interrupção de operações e potenciais multas regulatórias.

- Perda de confiança: parceiros e clientes exigem níveis elevados de segurança. Um incidente mina a reputação corporativa.

Portanto, insistir em um modelo baseado em senhas representa não apenas um risco técnico, mas uma ameaça estratégica à competitividade da organização.

Fundamentos da solução: login sem senha em NAS

Criptografia de chave pública e privada

O login sem senha em NAS utiliza princípios avançados de criptografia. O sistema gera um par de chaves: uma pública e outra privada. A chave pública é armazenada no NAS, enquanto a chave privada permanece no dispositivo móvel do usuário.

Esse modelo garante que, mesmo em caso de interceptação de dados durante a transmissão, apenas o detentor da chave privada seja capaz de validar o acesso. Trata-se de uma abordagem próxima do conceito de zero trust, onde cada tentativa de acesso exige validação rigorosa de identidade.

Assinatura digital como prova de identidade

Ao tentar acessar o NAS, o sistema solicita uma verificação de assinatura. O NAS utiliza a chave pública para validar a assinatura gerada com a chave privada do dispositivo. O login só é concluído quando ambas as assinaturas coincidem, criando um processo seguro e à prova de interceptação.

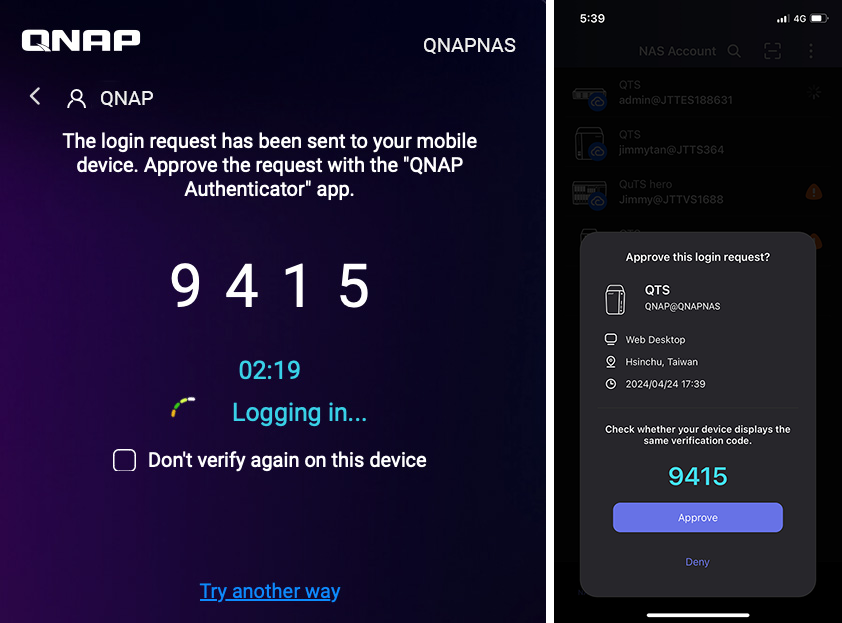

Autenticação simplificada com QR Code e código de verificação

A experiência do usuário também é otimizada. O login pode ser realizado de duas formas: escaneando um QR Code ou inserindo um código de verificação único através do aplicativo QNAP Authenticator. Essa flexibilidade equilibra praticidade e segurança, reduzindo barreiras de adoção em ambientes corporativos com diferentes perfis de usuários.

Implementação estratégica em ambientes corporativos

Integração com fluxos de trabalho

Para que a autenticação sem senha seja bem-sucedida, é essencial considerar sua integração com processos de negócio existentes. A implementação deve ser gradual, começando por áreas críticas onde o acesso seguro ao NAS é prioritário, como departamentos financeiros e jurídicos.

Governança e compliance

A adoção deve ser acompanhada por políticas claras de governança. É fundamental documentar os procedimentos de acesso e garantir conformidade com normas regulatórias. A autenticação sem senha fortalece a auditoria de acessos, uma vez que cada tentativa de login gera registros vinculados a chaves criptográficas únicas.

Gestão de dispositivos móveis

Como a chave privada é armazenada em dispositivos móveis, a gestão desses endpoints se torna estratégica. Empresas precisam adotar práticas de MDM (Mobile Device Management) para assegurar que dispositivos comprometidos possam ser bloqueados rapidamente, evitando riscos de acesso não autorizado.

Melhores práticas avançadas

Segmentação de usuários e privilégios

É recomendável segmentar perfis de usuários de acordo com o nível de criticidade das informações acessadas. Usuários com acesso a dados sensíveis devem obrigatoriamente utilizar autenticação sem senha, enquanto outros podem adotar modelos híbridos.

Monitoramento contínuo e auditoria

A autenticação sem senha não elimina a necessidade de monitoramento. Sistemas de logging e auditoria devem acompanhar cada tentativa de login, permitindo identificar comportamentos anômalos, como tentativas repetidas de acesso de diferentes dispositivos.

Planejamento para escalabilidade

Organizações em crescimento devem antecipar como a solução escalará com o aumento do número de usuários e dispositivos. Isso envolve prever capacidade de processamento no NAS e planejar estratégias de balanceamento de carga em ambientes de grande porte.

Medição de sucesso

Para avaliar a eficácia do login sem senha em NAS, empresas devem estabelecer indicadores claros. Alguns exemplos incluem:

- Redução de incidentes de segurança: comparando antes e depois da implementação.

- Tempo médio de login: avaliando ganho de produtividade dos usuários.

- Taxa de adoção: percentual de usuários que migraram com sucesso para o novo modelo.

- Compliance auditável: capacidade de gerar relatórios completos de acesso durante auditorias.

Essas métricas permitem que a organização valide o retorno sobre investimento e ajuste continuamente sua estratégia de segurança.

Conclusão

O modelo de autenticação baseado em senhas está em declínio, incapaz de enfrentar os desafios contemporâneos da cibersegurança. O login sem senha em NAS surge como alternativa robusta, que alia segurança criptográfica a uma experiência de uso simplificada.

Para empresas, a adoção dessa tecnologia representa mais do que um avanço técnico: é um passo estratégico rumo a uma arquitetura de segurança alinhada ao conceito de zero trust. A implementação exige planejamento, governança e monitoramento contínuo, mas seus benefícios superam largamente os custos da inação.

No futuro, a tendência é que o login sem senha se torne padrão em ambientes corporativos, não apenas em NAS, mas em toda a infraestrutura digital. Organizações que anteciparem essa transição estarão melhor preparadas para proteger ativos críticos e sustentar sua competitividade em um cenário de ameaças crescente.